Pot afectar a la meva empresa la bretxa de seguretat dels processadors Intel?

- By aballesteros

- Cloud Computing, Consultoría IT

- 0

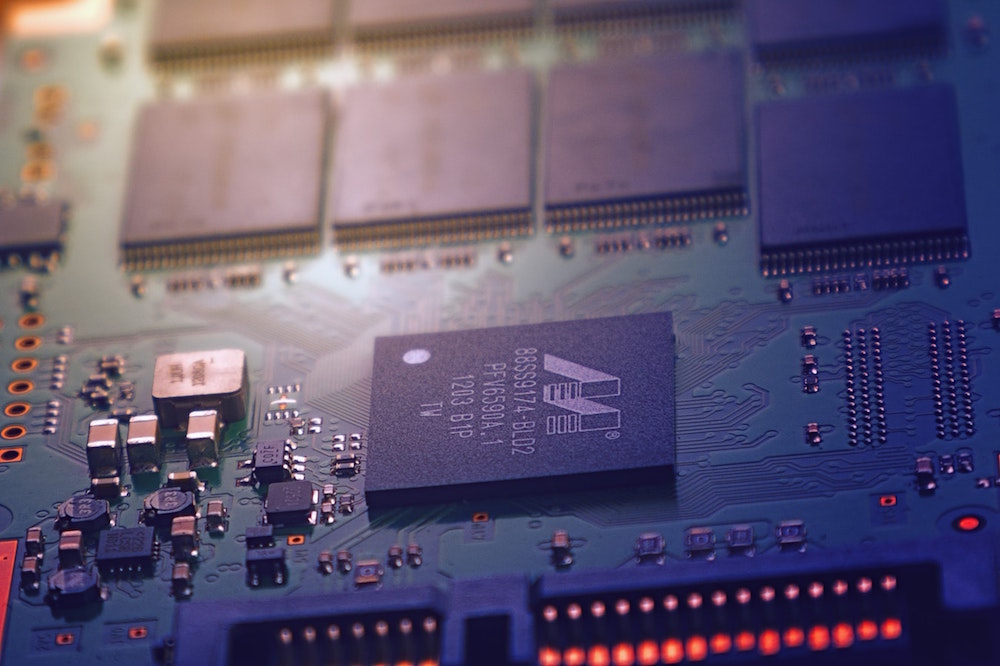

En les últimes setmanes s'ha publicat que la majoria d'ordinadors i servidors del món té un forat de seguretat, sobretot els que utilitzen processadors de fabricants com Intel, ARM i alguns d'AMD. A més, els fabricants no han gestionat bé la comunicació per por que els afectés empresarialment i han emès missatges contradictoris.

A Microblau hem analitzat el cas i estem aplicant les solucions proposades, però, creiem oportú fer un repàs de la situació perquè tots tinguem clar quina és la bretxa de seguretat i els nivells de risc.

En què consisteix aquesta vulnerabilitat?

En realitat són dos, les han anomenat Meltdown i Spectre, i van ser descobertes el juliol de 2017 per l'equip de seguretat de Google i analistes de diverses universitats dels EUA.

Si es va trigar més temps a fer-ho públic, va ser perquè els fabricants han estat treballant en una solució i intentant mantenir-lo en secret fins llavors.

Què és Meltdown?

Aquesta vulnerabilitat afecta sobretot processadors Intel a partir de 1995 i permet la lectura de dades sensibles allotjades en la memòria reservada del processador.

La solució proposada és una actualització del sistema operatiu. La polèmica és que pot provocar que l'equip baixi el seu rendiment entre un 5 i un 30%, depenent de la càrrega del sistema, el sistema operatiu o el tipus de processador.

Això es nota sobretot en equips grans. En el cas d'ordinador de l'usuari la baixada de rendiment gairebé no es nota.

Què és Spectre?

Aquest bug afecta Intel i ARM, i alguns processadors d'AMD, i no només a ordinadors, sinó també a dispositius mòbils, servidors, plataformes de cloud i centres de dades. Perquè l'accés a un equip obre la porta de la resta d'equipaments connectats.

La bretxa de seguretat s'aprofita de la tècnica d'execució especulativa, per la qual un sistema informàtic realitza una tasca que podria no ser necessària però que en el cas que sí que ho sigui, ens estalvia temps d'espera.

Aquesta vulnerabilitat és molt complexa i en cas de produir-se un atac, aquest també hauria de ser-ho.

Hem d'estar preocupats?

Per parlar d'afectació hauríem de distingir entre tres tipus de clients:

Risc baix: clients que tenen la infraestructura a la seva oficina i no publiquen cap servei a internet (intranet, servei de correu electrònic...).

Risc mitjà: clients que tenen la infraestructura a la seva seu i que sí que publiquen serveis a internet (intranet, servei de correu electrònic...).

Risc alt: clients que tenen contractats serveis de cloud, com servidors virtuals, o disposen de webs de comerç electrònic.

En cas de tenir dubtes sobre l'afectació, et recomanem contactar amb el nostre equip d'especialistes.

Leave a comment