¿Puede afectar a mi empresa la brecha de seguridad de los procesadores Intel?

- By aballesteros

- Cloud Computing, Consultoría IT

- 0

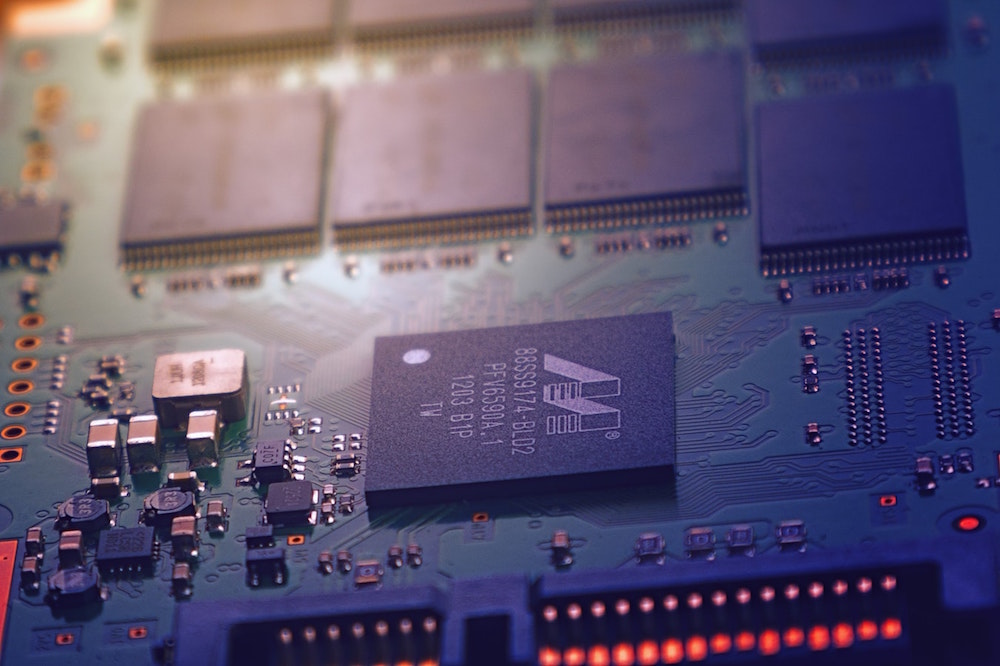

En las últimas semanas se ha publicado que la mayoría de ordenadores y servidores del mundo tiene un agujero de seguridad, sobre todo los que utilizan procesadores de fabricantes como Intel, ARM y algunos de AMD. Además, los fabricantes no han gestionado bien la comunicación por temor a que les afectara empresarialmente y han emitido mensajes contradictorios.

En Microblau hemos analizado el caso y estamos aplicando las soluciones propuestas, sin embargo, creemos oportuno hacer un repaso de la situación para que todos tengamos claro cuál es la brecha de seguridad y los niveles de riesgo.

¿En qué consiste esta vulnerabilidad?

En realidad son dos, las han llamado Meltdown y Spectre, y fueron descubiertas en julio de 2017 por el equipo de seguridad de Google y analistas de varias universidades de EEUU.

Si se tardó más tiempo en hacerlo público fue porque los fabricantes han estado trabajando en una solución e intentando mantenerlo en secreto hasta entonces.

¿Qué es Meltdown?

Esta vulnerabilidad afecta sobre todo a procesadores de Intel a partir de 1995 y permite la lectura de datos sensibles alojados en la memoria reservada del procesador.

La solución propuesta es una actualización del sistema operativo. La polémica es que puede provocar que el equipo baje su rendimiento entre un 5 y un 30%, dependiendo de la carga del sistema, el sistema operativo o el tipo de procesador.

Esto se nota sobre todo en equipos grandes. A nivel de ordenador de usuario la bajada de rendimiento apenas se nota.

¿Qué es Spectre?

Este bug afecta a Intel y ARM, y algunos procesadores de AMD, y no solo a ordenadores, sino también a dispositivos móviles, servidores, plataformas de cloud y centros de datos. Porque el acceso a un equipo abre la puerta del resto de equipamientos conectados.

La brecha de seguridad se aprovecha de la técnica de ejecución especulativa, por la que un sistema informático realiza una tarea que podría no ser necesaria pero que en el que caso de que sí lo sea, nos ahorra tiempo de espera.

Esta vulnerabilidad es muy compleja y en caso de producirse un ataque, este también debería serlo.

¿Debemos estar preocupados?

Aunque el fallo tiene alcance global, un ataque requiere de una gran sofisticación y estaría muy dirigido a un objetivo. Es decir, no se propaga tan fácilmente como los ataques de ransomware que infectan a miles de equipos en unas horas.

Para hablar de afectación deberíamos hacer una separación entre tres tipos de clientes:

- Riesgo bajo: clientes que tienen la infraestructura en su oficina y no publican ningún servicio en internet (intranet, servicio de correo electrónico…).

- Riesgo medio: clientes que tienen la infraestructura en su sede y que sí publican servicios en internet (intranet, servicio de correo electrónico…).

- Riesgo alto: clientes que tienen contratados servicios de cloud, como servidores virtuales, o disponen de webs de comercio electrónico.

En caso de tener dudas sobre la afectación, te recomendamos contactar con nuestro equipo de especialistas.

Leave a comment